Title II, vue d'exposition, Galerie Antoine Ertaskiran, Montréal (Canada)

04 avr.— 5 mai. 2018

5

mai.

2018

AUDE PARISET

CATHERINE TELFORD-KEOGH

DENA YAGO

DIS

GOLDIN+SENNEBY

JASON MATTHEW LEE

NINA CANELL

SIMON DENNY

ORGANISÉ PAR VIE D’ANGE & CHRISTOPHER KULENDRAN THOMAS

La Galerie Antoine Ertaskiran est fière de présenter le second volet d’une collaboration avec Vie d’ange, espace projet montréalais. La première exposition de cette collaboration, Our Thing, considérait les façons dont les foules sont influencées par les progrès technologiques. Prenant celle-ci comme point de départ, Title II fait référence à l’inégalité d’accès à l’information et son débit en présentant des œuvres, nouvelles et anciennes, recontextualisées dans un environnement au langage scindé. Les œuvres font référence à une série de récits tronqués qui se matérialisent dans un espace en suspens.

1. À la suite de l’interruption d’une réunion du 14 décembre 2017 en raison d’une menace à la sécurité, la Commission Fédérale des Communications (FCC) a voté l’annulation des règles sur la neutralité du Net (Titre II) établies sous l’administration d’Obama. Malgré de nombreuses contestations, les protections que défendent la majorité des consommateurs américains sont maintenant caduques.

La Loi de 1996 sur les télécommunications a été la première refonte majeure du droit des télécommunications aux États-Unis depuis la création de la Commission Fédérale des Communications à l’aube de la Seconde Guerre mondiale en 1934. Lors de la cérémonie de signature de la loi de 1996, Bill Clinton a utilisé le même stylo que Dwight D. Eisenhower avait pris pour signer la «Federal Highway Act» de 1956, avant de signer une copie numérique de cette loi sur un écran numérique tactile1 – faisant de la Loi sur les télécommunications de 1996 la première législation signée dans l’espace cybernétique.2 Lors de la cérémonie de 1996, le sénateur démocrate de la Caroline du Sud Fritz Hollings a déclaré: «Désormais le Mur de Berlin des télécommunications est abattu».3

2. Le principe de neutralité du Web consiste à garantir l’égalité du traitement des flux de données sur Internet. Le président de la FCC propose d’autoriser les Fourniseurs d’Accès à Internet de prioriser leur propre trafic en fonction de leurs concurrents. En terme imagé, ces fournisseurs pourront créer un système d’approvisionnement de l’information à deux vitesses: une voie rapide et dispendieuse et une voie plus lente facturée à moindres coûts et selon les besoins.

La nouvelle réglementation de la FCC s’accorde avec la vision néolibérale des politiques publiques afin de satisfaire les grandes entreprises, et ce, souvent aux dépens des petites entreprises et de leurs consommateurs. Les défenseurs de la neutralité dénoncent une décision qui pourrait mener à un espace cybernétique fragmentaire, où certains contenus ne seraient pas chargés, donnant ainsi l’accès à une information partielle aux classes sociales moins fortunées.

3. En réaction à l’abrogation du Title II, le collectif DIS a produit Polimbo, un sondage qui agit comme une boussole politique sur la question de la neutralité du Net. L’application est présentée sur un téléphone en cours de chargement déposé à la réception de la galerie. L’œuvre After Microsoft… du duo artistique Goldin+Senneby, expose de quelle façon une colline en Californie est devenue l’image de marque d’une de plus grande compagnie du monde, Microsoft. L’œuvre est accessible occasionnellement dans l’espace secondaire de la galerie.

4. Les sculptures de Nina Canell sont créées à partir de câbles en fibres optiques à haut débit employés dans les systèmes de communication souterrains coréens. Alors qu’ils n’ont pas encore été introduits dans les infrastructures européennes et nord-américaines, ces câbles sont déjà en cours de remplacement en Corée. Ces débris originaux sont ici exposés comme des œuvres readymade. Ils rendent visible une obsolescence future tout en exposant les disproportions des systèmes de valeurs matérielles et de leurs réseaux de distribution.

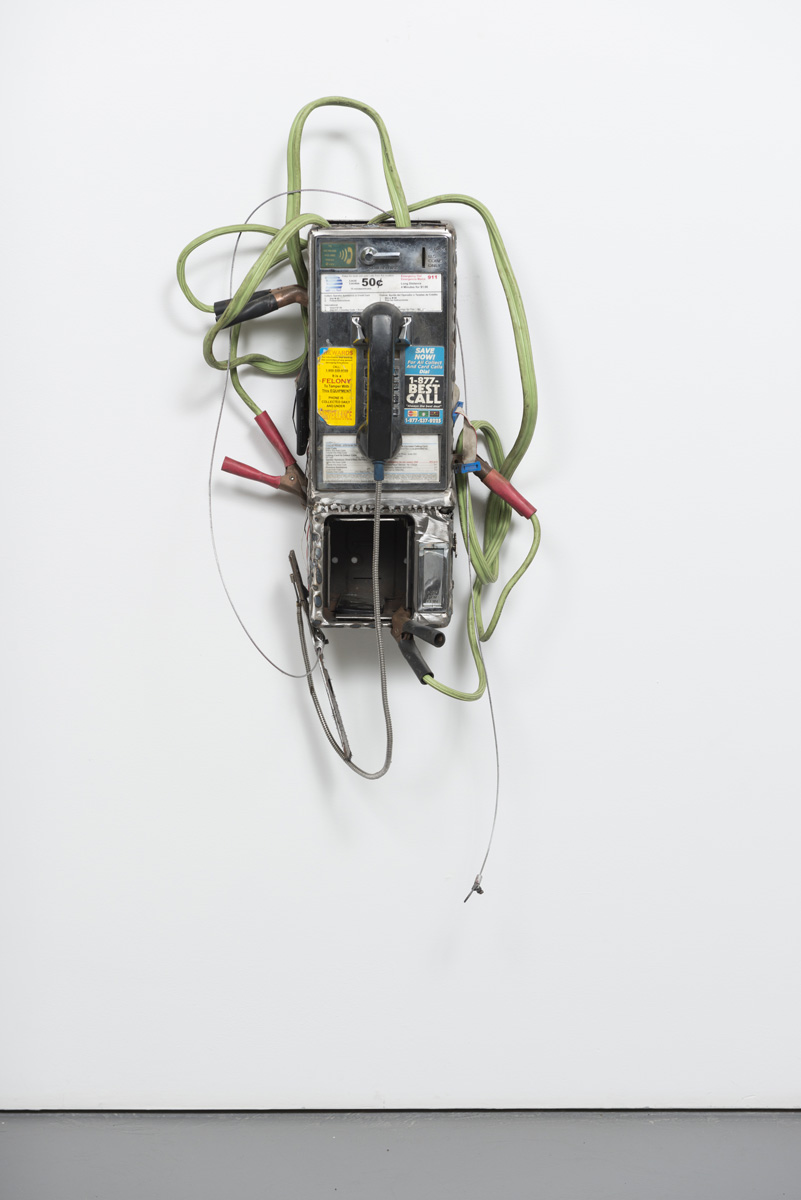

5. Les œuvres de Jason Matthew Lee, réalisées à partir de téléphones publics modifiés et de leur boîtier, s’inspirent du mouvement de contre-culture phreaking (piratage téléphonique)4. Le mot anglais phreaking est obtenu par la contraction de phone, pour téléphone, et freak, signifiant un marginal. En dialogue avec les gaines déterrées de Canell, l’œuvre de Lee opère également dans un espace-temps psychologique où les deux artistes travaillent directement avec les canaux réels des télécoms pour affirmer leur obsolescence physique. En ressuscitant des outils de communication désuets, les téléphones de Lee deviennent des reliques prémonitoires de la nature, mettant en exergue la vulnérabilité des services publics et de communications face aux forces de privatisation.

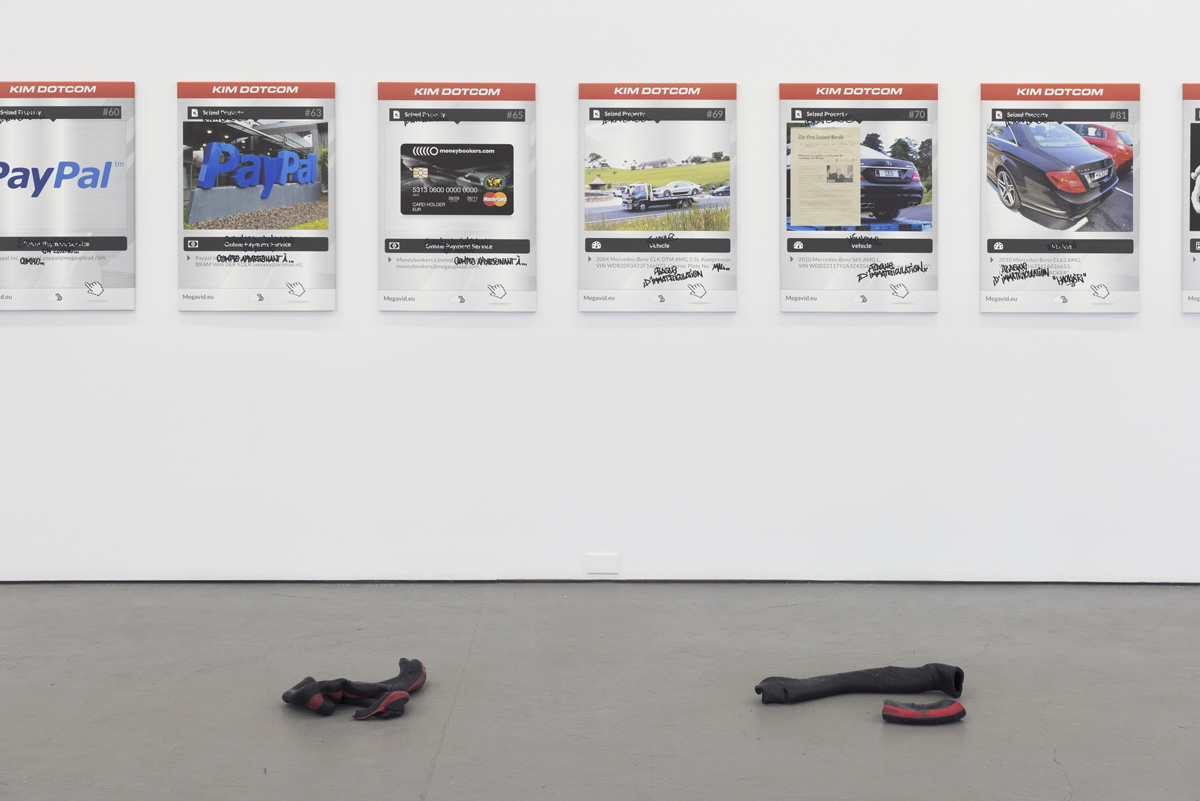

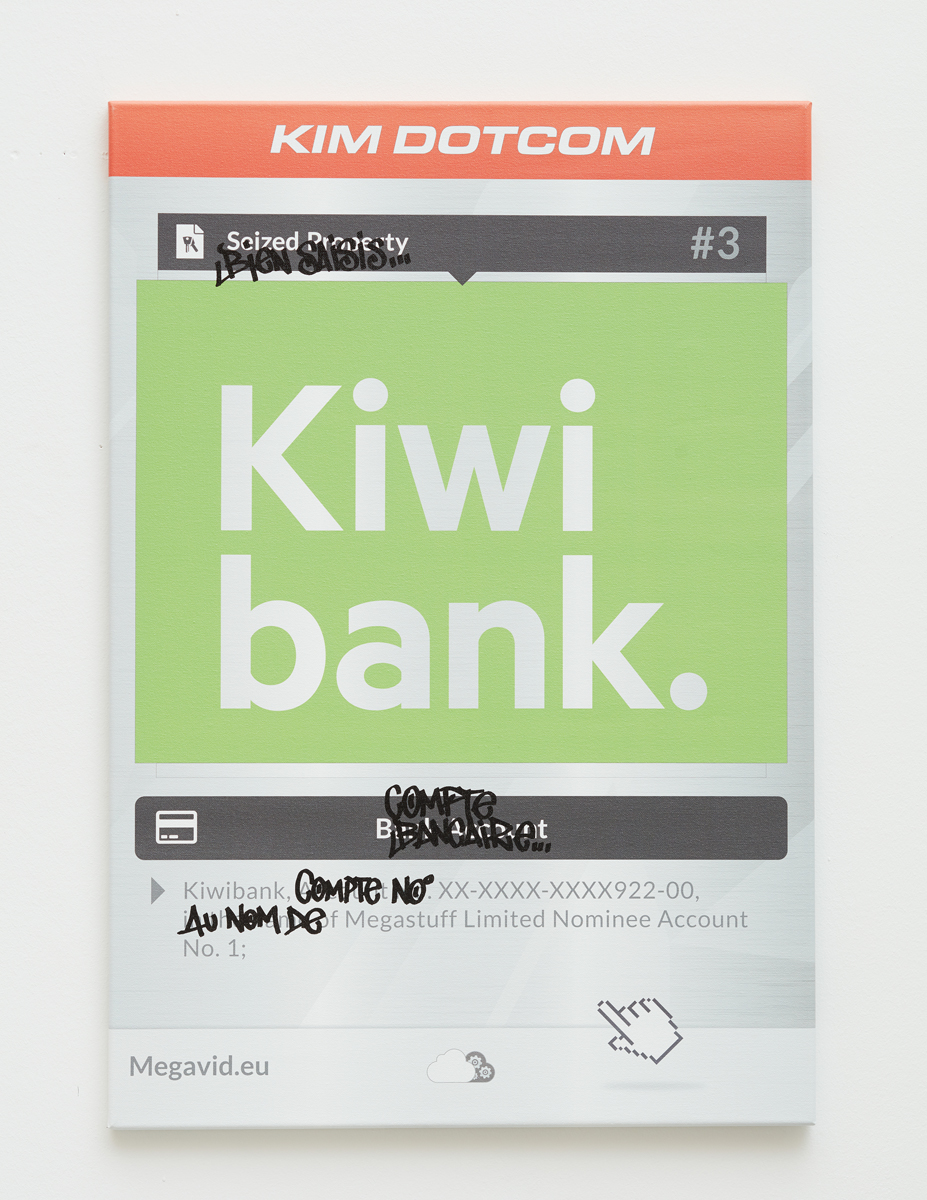

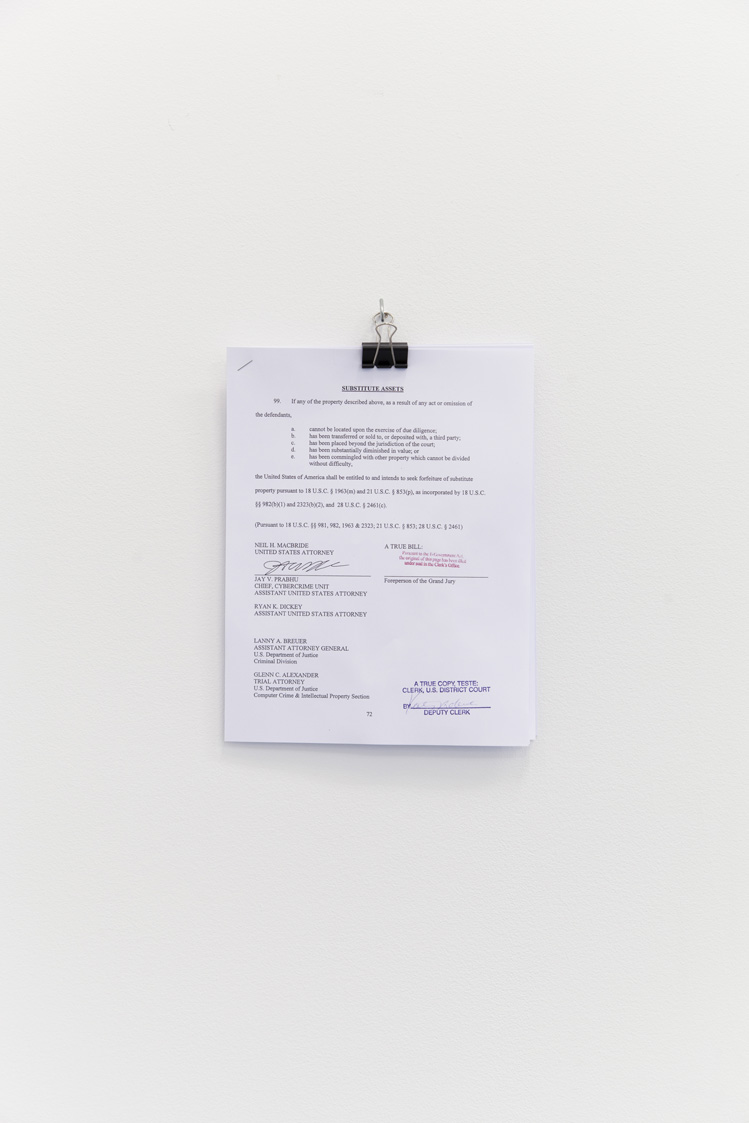

6. Tout comme les œuvres de Lee et de Canell qui sont déconnectées de tout réseau, l’exposition présente une sélection partielle de la série de Simon Denny, intitulée The Personal Effects of Kim Dotcom5. Depuis 2013, Denny crée un portrait évolutif de Kim Schmitz6, entrepreneur Internet devenu activiste, à travers une série d’expositions à caractère documentaire. Le site internet Megaupload de Kim Dotcom a été l’une des plateformes d’échanges de fichiers les plus visitées jusqu’à ce que ses avoirs, serveurs et sites internet soient saisis lors d’un raid du FBI très médiatisé en 2012.

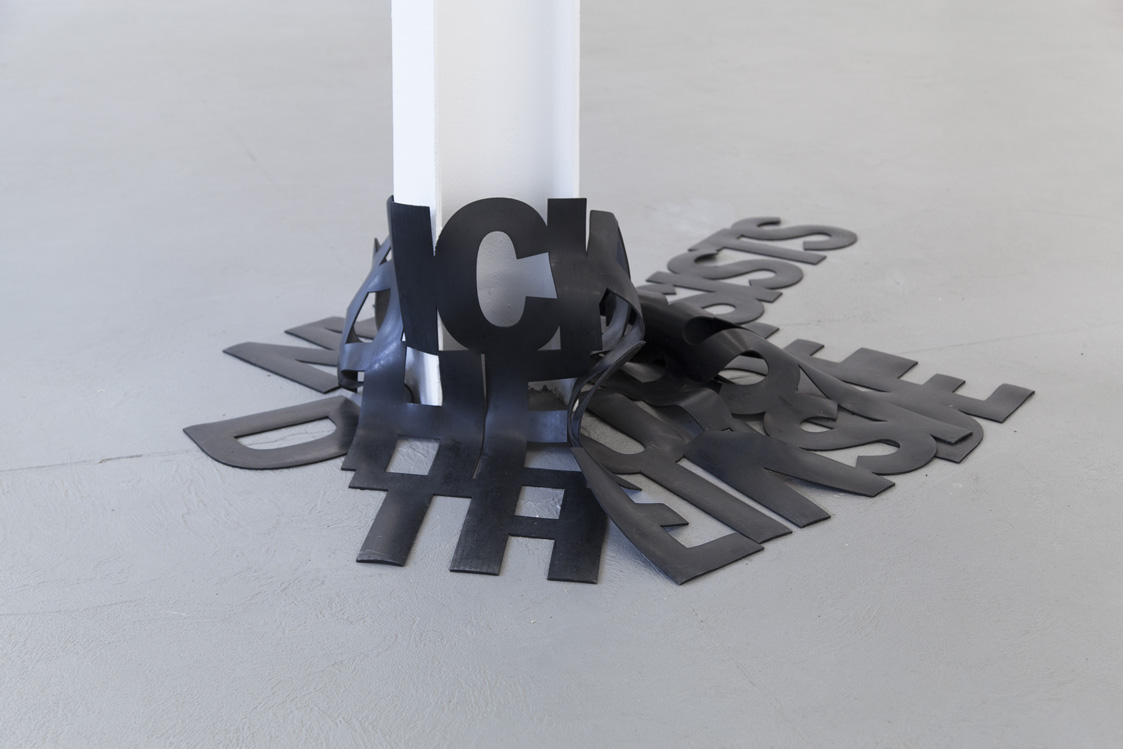

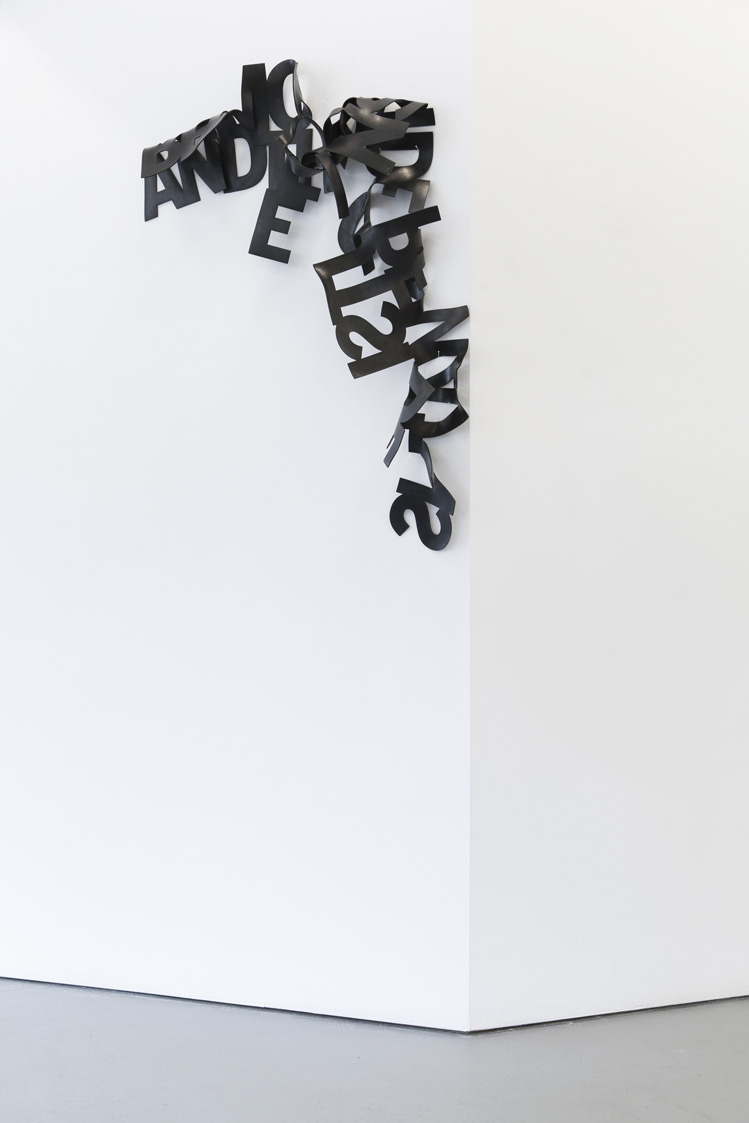

7. Le travail de Dena Yago et celui de Catherine Telford-Keogh portent tous deux sur l’entrelacement et la congestion du langage lorsque ce dernier est traduit dans des formes tangibles. L’œuvre textuelle de Dena Yago Remove the Outside and the Inside Remain, réalisée à partir de caoutchouc découpé à la CNC, évoque la récurrence avec laquelle la forme déroute et redéfinit la perception du langage. En mettant en regard l’œuvre de Yago et les câbles morcelés de Nina Canell, la porosité des matériaux révèle combien ceux-ci peuvent constituer un canal d’information tout autant que l’information elle-même. L’œuvre de Catherine Telford-Keogh déconstruit le monde extérieur en lui donnant la forme de bassins solidifiés et de grands panneaux hermétiques. Telford-Keogh s’appuie sur un intérêt pour la phonétique et la forme afin d’explorer une mémoire sensorielle qui assimile les manières par lesquelles le langage donne forme à la matière. Grâce à un vaste inventaire de produits de consommation de masse, tels que les produits alimentaires de marque et les produits de nettoyage institutionnels, son travail évoque une économie matérielle du quotidien où le souvenir de la mémoire matérielle prévaut sur l’aseptisation des sens.

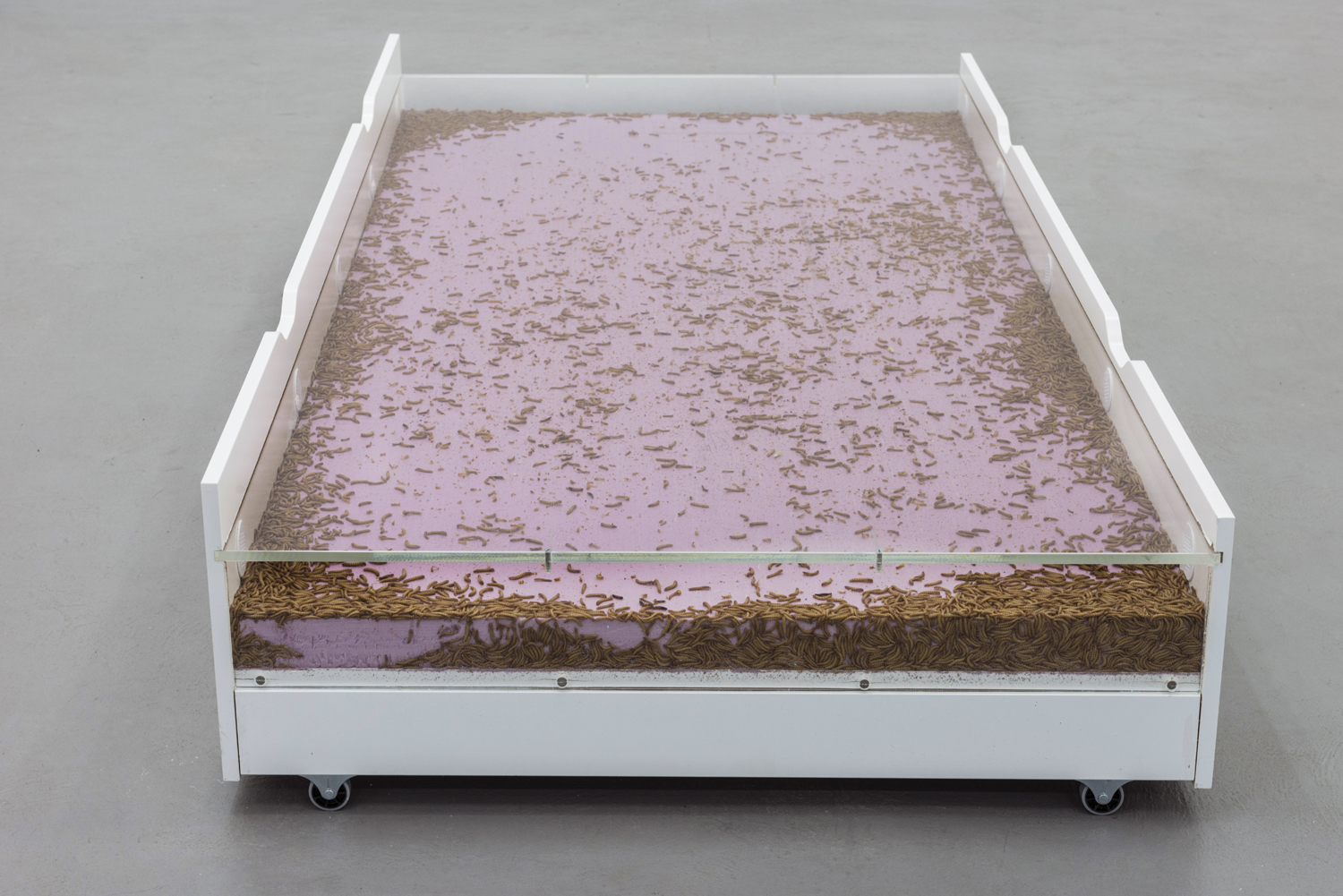

8. Dans Promession® #1 d’Aude Pariset – une œuvre déjà exposée dans le chapitre précédent de cette exposition, une colonie de vers de farine enfermée hermétiquement dans une structure de lit dévore du styromousse. Cet écosystème a évolué et s’est détérioré en un état incertain: là où certains vers ont péri, d’autres continuent de manger, tandis que d’autres se sont transformés en coléoptères en laissant derrière eux leur mue et la trace de leur transformation.